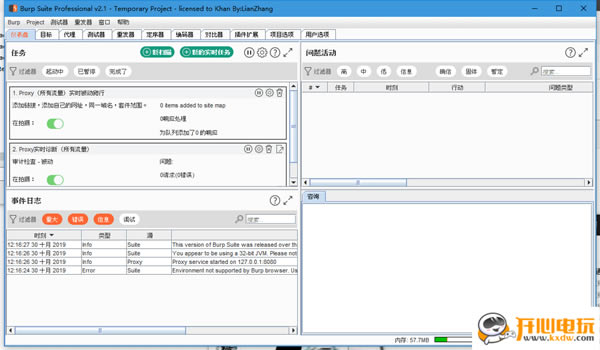

【BurpSuite特别版下载】BurpSuite汉化版 v2.1.04 特别版

- 软件大小:查看

- 软件语言:简体中文

- 授权方式:免费软件

- 更新时间:2024-10-19

- 软件类型:国产软件

- 推荐星级:

- 运行环境:XP,Win7,Win8,Win10,Win11

软件介绍BurpSuite汉化版能够为一些从网络安全行业的工作者们带去渗透测试的功能,软件采用了自动和半自动测试相结合的方式,最网络进行了最透彻全面的测试,软件集合了超多一定会用到的工具模块,在用户和网络中间建立一层铁网,对一些恶意信息进行拦截、修改和重新设计等等动作,有需要的小伙伴们,可以在本站下载BurpSuite特别版。

软件特点1.基于前一版本的反馈,Burp的项目修复功能已得到进一步增强。我们欢迎任何有关无法从损坏的Burp项目文件中恢复数据的情况的进一步反馈。 2.已应用了一个修复程序来防止Burp的筛选器弹出窗口出现在某些Linux窗口管理器的任务切换器中。 3.遗憾的是,1.7.34中添加的SSL验证的强化对于通过网络代理访问Web的某些用户来说无法正常工作。 4.这会影响Collaborator轮询,Burp更新和BApp Store。 5.具有已配置上游代理且已更新至1.7.34且遇到此问题的用户将不会收到此版本的更新通知。 6.这些用户需要(a)临时删除上游代理配置;或(b)运行较旧版本的Burp以获取更新。 BurpSuite中文版工具箱介绍【Proxy】 一个拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。 【Spider】 一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。 【Scanner】 一个高级的工具,执行后,它能自动地发现web 应用程序的安全漏洞。 【Intruder】 一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。 【Repeater】 一个靠手动操作来补发单独的HTTP 请求,并分析应用程序响应的工具。 【Sequencer】 一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。 【Decoder】 一个进行手动执行或对应用程序数据者智能解码编码的工具。 【Comparer】 是一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。 BurpSuite汉化版综合介绍学习Proxy

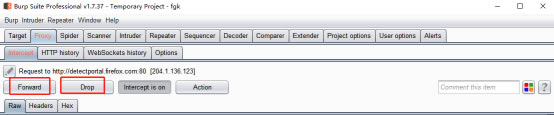

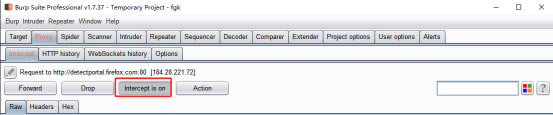

首先看标红,intercept is on 为拦截状态 其对应的intercept is off 为非拦截状态,设置完代理后打开拦截状态,浏览器发起的请求会被burpsuite所拦截

forward: 进行请求后被拦截,点击forward可以继续此次请求,如果你点击drop则丢弃此请求数据。继续请求后能够看到返回结果 可以在消息分析选项卡查看这次请求的所有内容 1、Raw 这个视图主要显示web请求的raw格式,包含请求地址, http协议版本, 主机头, 浏览器信息,accept可接受的内容类型,字符集,编码方式,cookies等, 可以手动修改这些内容,然后在点击forward进行渗透测试 2、params 这个视图主要是显示客户端请求的参数信息,get或者post的参数,cookies参数,也可以修改 3、headers是头部信息和Raw其实差不多,展示更直观 4、Hex 这个视图显示Raw的二进制内容 注意: 默认情况下,BurpProxy只拦截请求的消息,普通的文件如css,js,图片是不会拦截的,当然,想拦截什么都可以设置,我们现在知道了怎么设置代理,怎么安装,怎么进行请求拦截,怎么修改请求发起的内容向服务端进行渗透,接下来我们学习一下怎么控制这些拦截

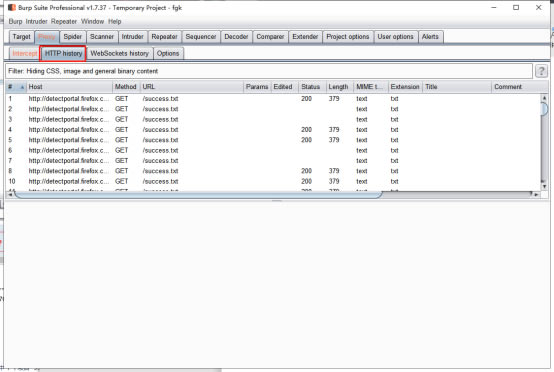

上图为http history 所有拦截的历史均会被记录起来

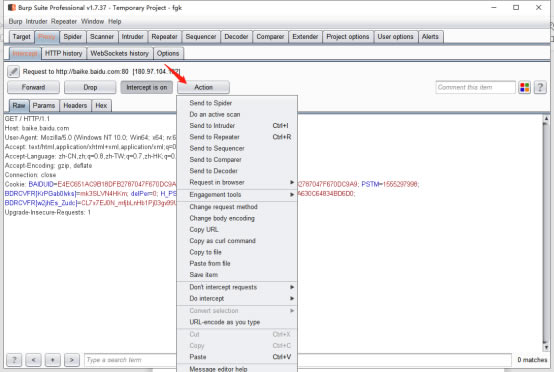

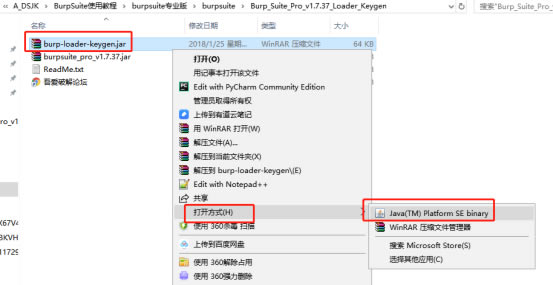

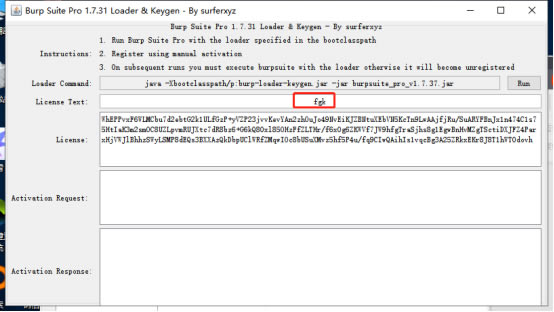

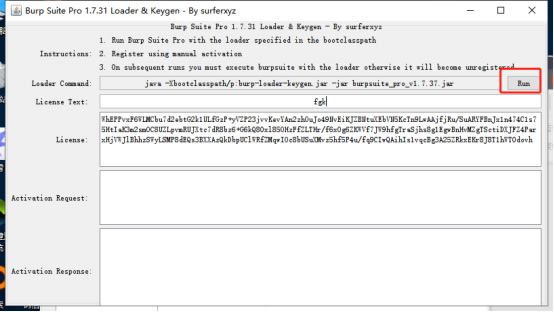

Burp Proxy的拦截功能主要由Intercept选项卡中的Forward、Drop、Interception is on/off、Action构成,它们的功能分别是: Forward的功能是当你查看过消息或者重新编辑过消息之后,点击此按钮,将发送消息至服务器端。 Drop的功能是你想丢失当前拦截的消息,不再forward到服务器端。Interception is on表示拦截功能打开,拦截所有通过Burp Proxy的请求数据;Interception is off表示拦截功能关闭,不再拦截通过Burp Proxy的所有请求数据。 Action的功能是除了将当前请求的消息传递到Spider、Scanner、Repeater、Intruder、Sequencer、Decoder、Comparer组件外,还可以做一些请求消息的修改,如改变GET或者POST请求方式、改变请求body的编码,同时也可以改变请求消息的拦截设置,如不再拦截此主机的消息、不再拦截此IP地址的消息、不再拦截此种文件类型的消息、不再拦截此目录的消息,也可以指定针对此消息拦截它的服务器端返回消息。 BurpSuite中文版安装特别教程1、首先在本页面下载BurpSuite特别版文件包,然后使用压缩软件解压文件 2、右键“burp-loader-keygen-2.jar”以Java(TM) Platform SE binary的方式打开keygen

3、修改License Text为任意值

4、点击run启动burpsuite

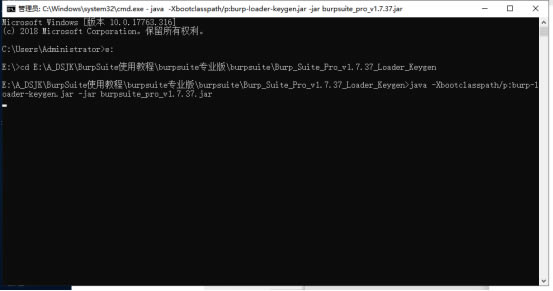

5、如果上述方式没有成功启动burpsuite,打开cmd,进入burp-loader-keygen.jar所在目录,执行命令:java -Xbootclasspath/p:burp-loader-keygen.jar -jar burpsuite_pro_v1.7.37.jar

6、打开burpsuite成功

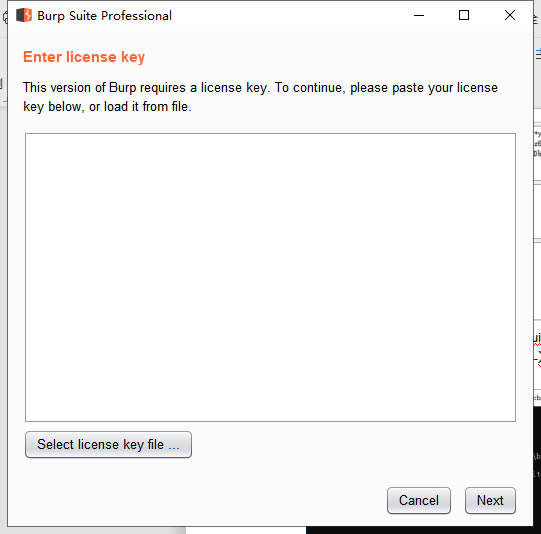

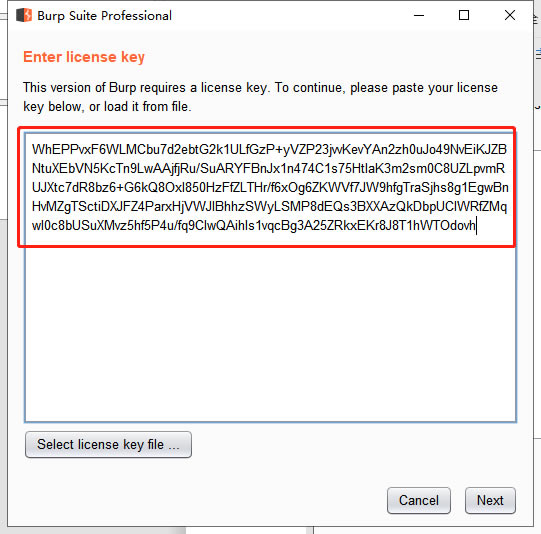

7、将Keygen中License复制粘贴到burpsuite中

8、点击Next

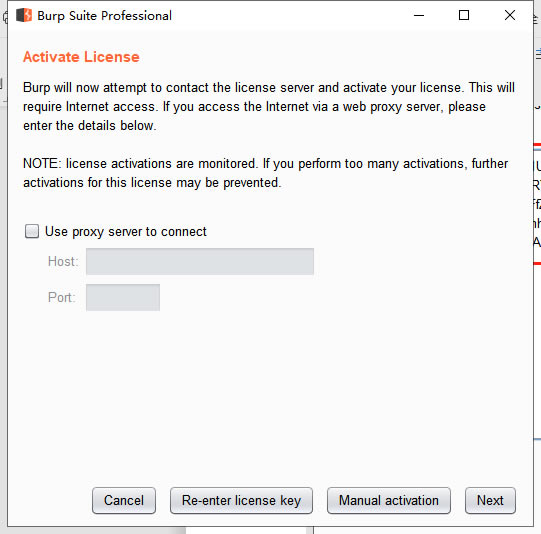

9、然后点击Manual activation

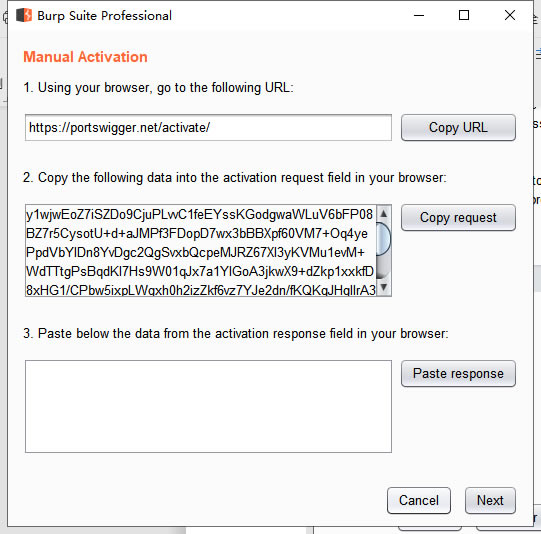

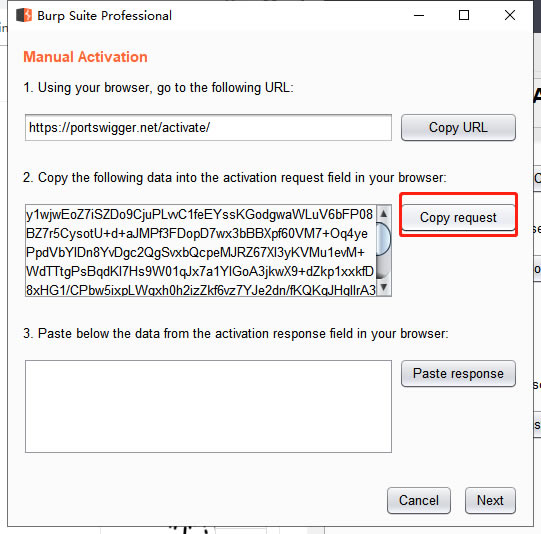

10、点击Copy request

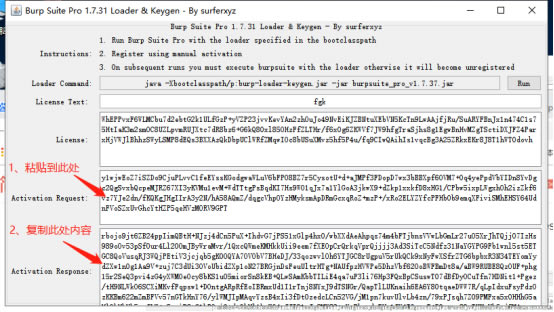

11、点击Copy request,复制完成之后,将字符串粘贴到keygen的Activation Request框里,然后Activation Response框里就有了结果,如下

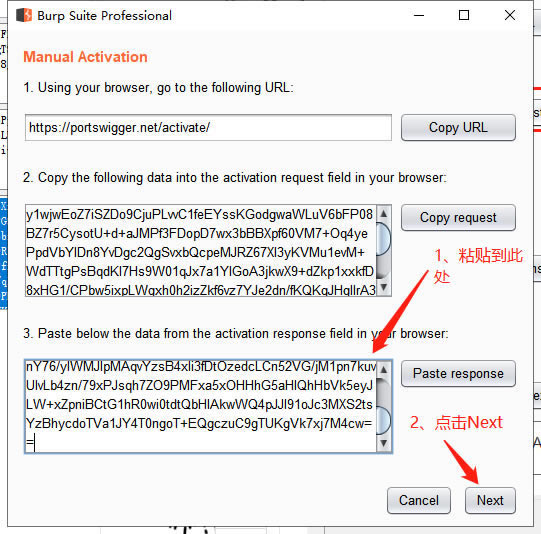

12、复制完后,将字符串粘贴到BurpSuite剩下的那个框里,如图,再点击Next显示激活成功

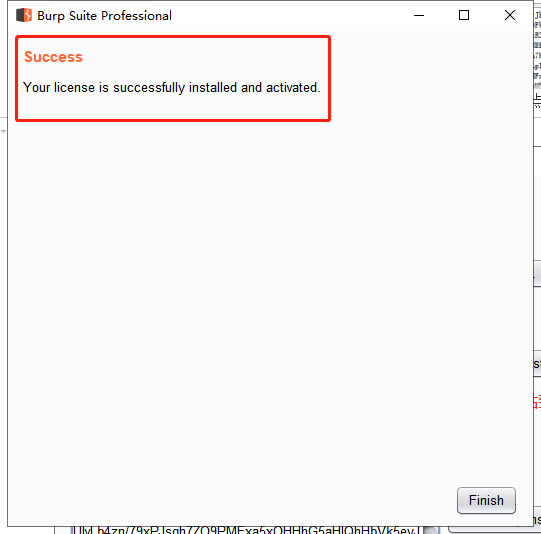

13、再点击Next显示激活成功

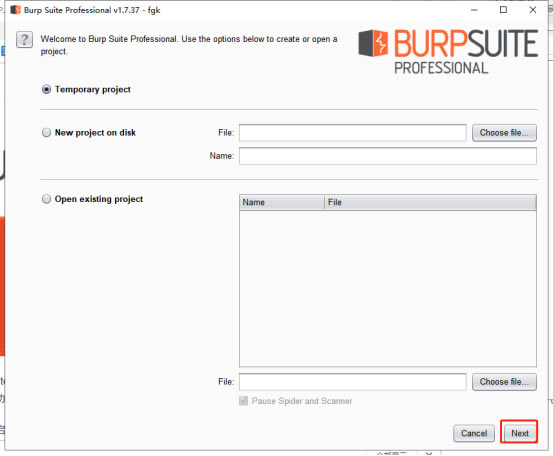

14、然后点击Next

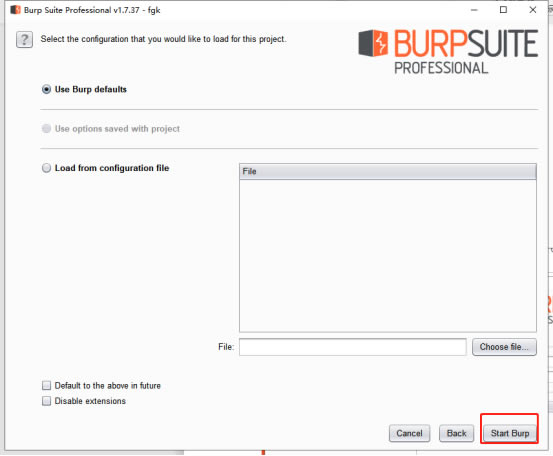

15、再点击Start Burp

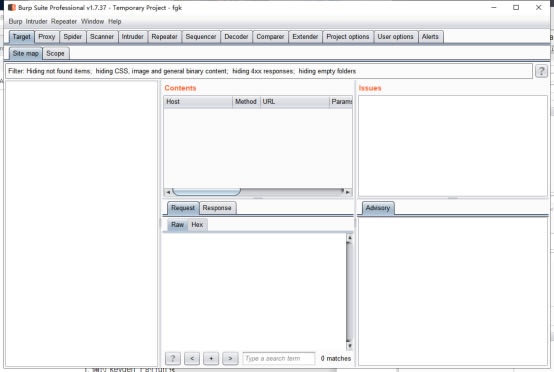

16、burpsuite主界面

17、激活之后,不能通过双击BurpSuite主程序来启动,否则启动之后还是需要输入key,两个文件必须放在一个目录下,启动方式有两种 1.通过 keygen 上的 run 按钮来启动 2.在文件目录下执行java -Xbootclasspath/p:burp-loader-keygen.jar -jar burpsuite_pro_v1.7.31.jar来启动.为了方便,可以将命令保存为一个bat BurpSuite特别版使用教程以使用火狐浏览器来配合burp使用为例子 1、设置浏览器 工具-选项-网络设置-设置,将连接设置改为手动代理配置

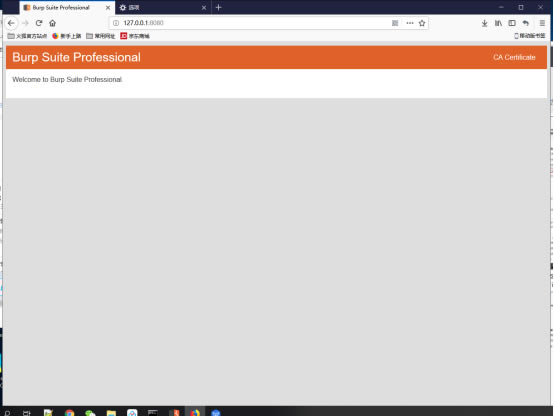

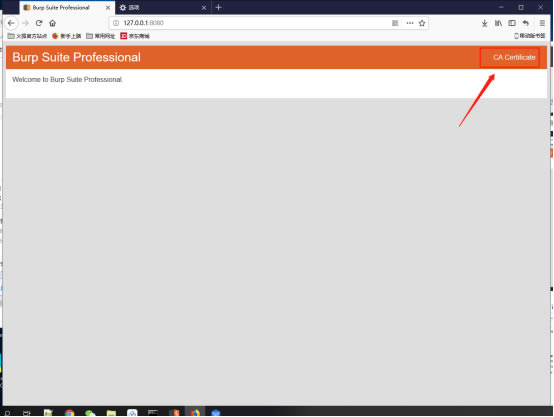

输入127.0.0.1:8080,点击回车,进入burp证书下载页面

点击右上角,下载证书

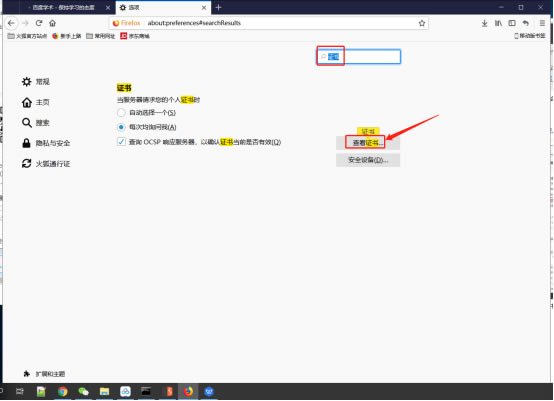

在选项里搜索证书,点击【查看证书】

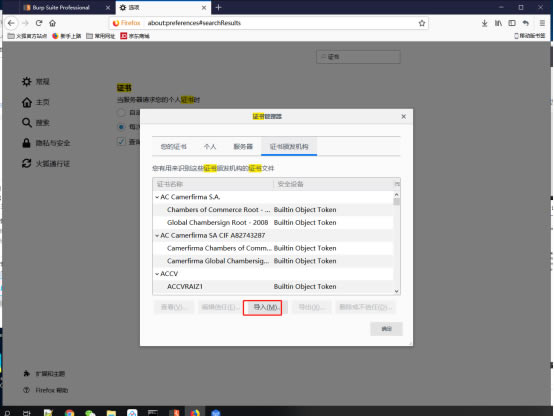

点击【导入】,导入刚刚下载的burp证书,这样就可以使用burp抓取https请求了

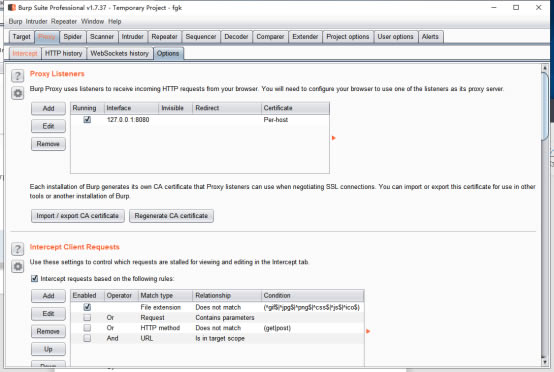

这时候计算机上的火狐浏览器也设置为了代理模式。代理设置成功之后,访问网页是访问不了的,因为我们没有将请求转发,接下来就需要配置burp来转发浏览器的请求。 2、配置burp监听端口 然后打开burp

在监听的端口设置与代理的端口相同 3、抓包 将burp设置为Intercept is on,在火狐浏览器里输入baike.baidu.com

将Intercept is on设置为Intercept is off

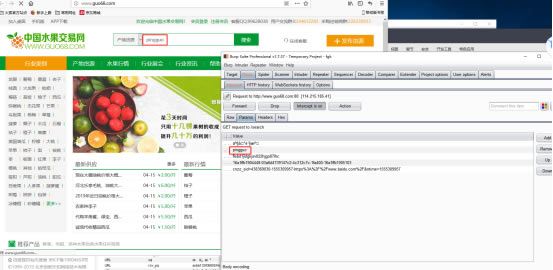

4、截包 这时候就需要打开拦截功能了 之前在抓包的时候可以看到,百度搜索一次要发送很多个请求,这个时候停留在第一个请求上面,这时候,如果不听地点击forward的话,就会一直发送接下来的请求。如果不停点击drop,就会把这些请求的包一个个丢掉。 5、改包 比如水果网搜索水果:pingguo(搜索中文的时候抓的包是乱码,不利观察) 一直点击forward,并且查看params选项,直到参数的内容中出现pingguo

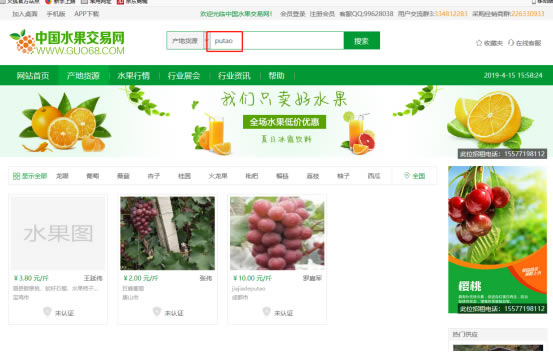

这时候把pingguo改成putao,继续点击forward或者关闭拦截功能。

便会搜索putao了。 最新功能1、全新的爬虫工具,能够自动处理会话、检测应用程序状态的变化、抓取多次登录信息和不稳定的内容。 2、全新的扫描引擎, 支持自动会话处理、多层次扫描、增强的存储输入检测、聚合整个网站的被动问题、有效处理频繁出现的配置插入点以及流畅地处理应用程序错误。 3、全新的动态JavaScript分析器,可显著改善对基于DOM的漏洞的检测。 4、全新改版的仪表板工具,提供全面的监控信息聚合与分析。 5、全新的扫描启动器,支持实现多个并行扫描。 6、全新的实时扫描功能。 7、通过中心化的任务执行引擎大幅改进系统资源管理功能。 8、全新的配置库,用于存储有效配置信息。 9、全新的REST API,用于集成其他工具。 10、全新的渲染器,表现和主流浏览器一致。 BurpSuite汉化包使用说明解压到burpsuit目录下,运行bat |